حمله محرومسازی از سرویس (منع سرویس توزیع شده) یا همان دیداس (DDoS) یکی از حملات رایج در سطح اینترنت با هدف توقف یک سایت یا خدمت مجازی است. وقتی میشنوید یک وبسایت با حمله سایبری از دسترس خارج شده است، به احتمال زیاد با حمله دیداس طرف هستید. در این قبیل حملات، هکرها یا بهتر است بگوییم مهاجمان با ارسال ترافیک بیش از اندازه و جذب منابع سرور، باعث میشوند یک وبسایت یا خدمتی روی اینترنت از دسترس کاربران حقیقی خارج شود. در این مقاله که با کمک مطلبی از وبسایت نورتون (Norton) نوشته شده است، ابتدا حمله دیداس را بهبیان ساده توضیح میدهیم و عواقب آن را بررسی میکنیم و در پایان با روشهای مختلف حمله دیداس و روشهای مقابله با آن آشنا میشوید.

حمله دیداس (DDoS) چیست؟

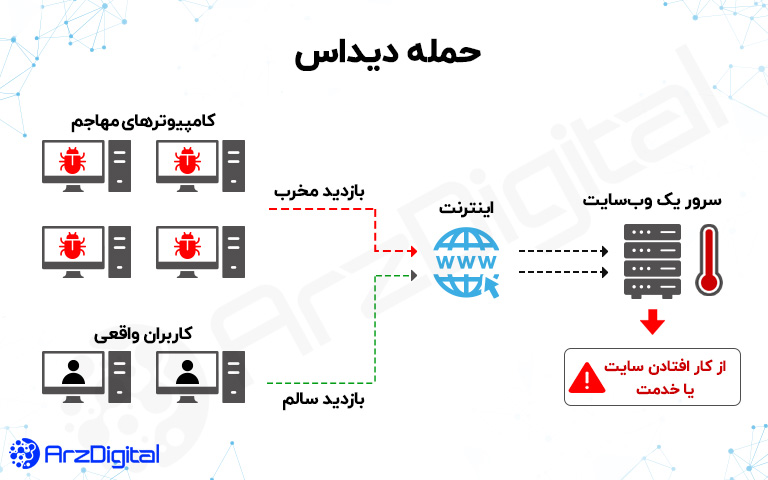

حمله محرومسازی از سرویس، وبسایتها و ارائهدهندگان خدمات اینترنتی را هدف قرار میدهد. دیداس درصدد آن است تا با فرستادن بازدید (ترافیک)، بیش از مقداری که یک سرور یا شبکه توانایی پاسخگویی به آن را دارد، باعث توقف خدمات شود. در این حمله، اطلاعات یا دادهای به سرقت نمیرود و هکرها نمیتوانند چیزی را تغییر دهند یا جایگزین کنند، بلکه فقط تا مدتی که با حمله مقابله نشود، ارائه خدمات به کاربران حقیقی متوقف خواهد شد. دیداس معمولاً با انگیزه انتقام یا باجگیری (برای توقف حمله) انجام میشود.

ترافیک ارسالشده به وبسایت میتواند شامل پیامهای ورودی، درخواست برای اتصال یا بستههای داده (packet) قلابی باشد. در برخی موارد، قربانی تهدید به حمله دیداس میشود یا یک حمله در سطح پایین برای ترساندن او انجام میگیرد. هدف چنین اقداماتی اخاذی از صاحب کسبوکار اینترنتی است. اگر انگیزه مهاجمان مالی باشد، به صاحب کسبوکار پیغام میدهند که با دریافت مبلغی مشخص (معمولاً در قالب بیت کوین و سایر ارزهای دیجیتال)، حمله را متوقف میکنند.

گاهی اوقات هم حملات دیداس بهمنظور جلب توجه مؤسسه هدف انجام میگیرد. مهاجم با ترتیبدادن یک حمله دیداس، توجه نهاد مربوطه را بهسمت حمله جلب و از غفلت حاصل، برای بارگذاری نرمافزارهای مخرب یا سرقت اطلاعات استفاده میکند.

حمله دیداس چطور انجام میشود؟

تئوری پشت این قبیل حملات بسیار ساده است، اما نسبت به هدف، این حملات میتوانند سطوح مختلفی از پیچیدگی را داشته باشند. دیداس یک حمله سایبری به یک سرور، سرویس یا وبسایت است که در آن سیلی از ترافیک اینترنتی بهسمت هدف روانه میشود. اگر این حجم از ترافیک بتواند هدف را اشباع کند، سرورها، خدمات، وبسایت یا شبکه از دسترس خارج میشوند، اما اگر یک مهاجم ضعیف به یک وبسایت قدرتمند حمله کند، مشابه بازدید معمولی هیچ اتفاقی برای سرور نخواهد افتاد.

هرچقدر که زیرساخت قدرتمندتر باشد و لایههای امنیتی بیشتری برای آن در نظر گرفته شود، حمله سختتر خواهد شد و حتی به هزینه مالی نیاز خواهد داشت. حمله موفق دیداس به وبسایتهای بزرگ ممکن است تا چند میلیون دلار هزینه روی دست مهاجم بگذارد.

اتصالات شبکه در اینترنت دارای سطحهای مختلفی از مدل اتصال متقابل سامانههای باز (OSI) است. انواع مختلف حملات دیداس روی لایههای مختلفی تمرکز میکنند. چند مثال:

- لایه ۳، لایه شبکه: حملات به لایه شبکه عبارتاند از: حملات اسمورف (Smurf Attacks)، پرکردن ظرفیت آیسیامپی (ICMP Floods) و فروپاشی اینترنت پروتکل/آیسیآمپی (IP/ICMP Fragmentation).

- لایه ۴، لایه انتقال: حملات به این لایه شامل پرکردن ظرفیت SYN یا SYN Floods، پرکردن ظرفیت UDP یا UDP Floods و از بین بردن اتصال TCP یا TCP Connection Exhaustion است.

- لایه ۷، لایه اپلیکیشن: این بخش معمولا شامل حملات HTTP است.

باتنت (Botnet)

در حملات دیداس، اصلیترین ابزار مهاجمان، استفاده از رایانهها یا باتها است که از راه دور کنترل میشوند. به این نوع از رایانهها، «رایانههای زامبی» هم گفته میشود و عموماً از آنها با عنوان «باتنت» (شبکهای از رباتها) یاد میشود. مهاجم با استفاده از کامپیوترها و حجم زیاد ترافیکی که در اختیار دارد اقدام به شلوغکردن سرور، وبسایت و شبکهها میکند. حجم ارسال دادهها از سمت مهاجمان بیش از توان کنترلی سرور یا وبسایت موردنظر است و همین مسئله سبب ایجاد اخلال در کار آنها میشود.

ممکن است این باتنتها بیش از حدِ توان سرور درخواست اتصال ارسال کنند و این اقدام در نهایت منجر به پرشدن پهنای باند هدف میشود. تعداد باتنتهای مورداستفاده در این گونه حملات از هزاران تا میلیونها دستگاه متغیر است. به یاد داشته باشید که ممکن است حتی سیستم شما هم بدون آنکه بدانید یک باتنت باشد و هکرها از آن برای ترتیبدادن حملات خود استفاده کنند.

با افزایش نفوذ اینترنت اشیاء (IoT) به زندگی روزمره افراد، امروزه شاهد آن هستیم که هکرها از دستگاههای خانگی متصل به اینترنت برای انجام حملات خود استفاده میکنند. سازوکارهای امنیتی این قبیل دستگاهها به اندازه رایانهها و لپتاپها پیشرفته نیست و همین مسئله سبب شده است تا آنها به سلاحی برای حمله تبدیل شوند.

حمله داین (Dyn) که در سال ۲۰۱۶ انجام شد، با استفاده از بدافزار میرای (Mirai) که باتنتی از دستگاههای اینترنت اشیا تشکیل میداد، صورت گرفت. دوربینهای نظارتی، تلویزیونهای هوشمند، چاپگرها و حتی مانیتورها برای ترتیبدادن این حمله مورداستفاده قرار گرفتند. میرای یک بدافزار متنباز بود؛ این یعنی در حال حاضر نمونههای بسیار پیشرفتهتر این بدافزار در اختیار مجرمان سایبری است و میتوانند از آن برای اجرای حملات پیشرفته و صد البته سنگینتر استفاده کنند.

حجم بزرگ ترافیک

از باتنتها برای ایجاد درخواستهای فراوان HTTP یا HTTPS استفاده میشود. کامپیوترها با ارسال درخواستهای HTTP و HTTPS معتبر به سرور، آن را اشباع میکنند. HTTP که عنوان کوچکشده «پروتکل انتقال ابرمتن» (Hypertext Transfer Protocol) است، پروتکلی است که نحوه قالببندی و انتقال یک پیام را کنترل میکند. یک درخواست HTTP میتواند از نوع «دریافت» (GET) یا «ارسال» (POST) باشد.

درخواست دریافت با هدف دریافت اطلاعات از سرور ارسال میشود. از طرف دیگر، یک درخواست ارسال، با هدف آپلود و ذخیره اطلاعات فرستاده میشود.

درخواستهای ارسال معمولاً منابع بیشتری از وب سرور هدف را اشغال میکنند و البته انجام حملات با استفاده از درخواست دریافت سادهتر است.

خرید حملات دیداس از بازار سیاه

فراهمکردن باتنتهای لازم برای انجام یک حمله دیداس سخت و زمانبر است. از همین رو، مجرمان سایبری یک بازار کار خاص برای خود ایجاد کردهاند.

در این بازارها، مجرمان سایبری باتنتهای پیشرفتهای ساختهاند و آنها را در وب تاریک یا دارکوب (Dark web) میفروشند یا اجاره میدهند. اتصال به دارکوب از طریق مرورگرهای تور (Tor) انجام میشود و هرکسی آدرس سایتهای دارکوب فروش دیداس را ندارد. قیمت یک حمله دیداس مؤثر برای یک وبسایت کوچک معمولاً از چند صد دلار شروع میشود و برای وبسایتهای بزرگتر به هزاران دلار هم میرسد.

عواقب حمله دیداس

گاهی اوقات مشکل برای یک کامپیوتر میتواند سرعت اینترنت باشد و گاهی اوقات یک باجافزار و ویروس خطرناک گریبان کامپیوتر را میگیرد. حمله دیداس هم بعضی مواقع میتواند مانند نیش یک پشه روی دست باشد و بعضی مواقع یک کسبوکار را به نابودی بکشاند. بهطورکلی، میتوان عواقب زیر را برای یک حمله دیداس متصور شد:

- دسترسی نداشتن به یک وبسایت

- توقف فرایند فروش

- دسترسی کند به فایلها، چه بهصورت از راه دور و چه بهصورت داخلی

باید به یاد داشت که این قبیل مشکلات در حالت عادی هم بروز میکنند، اما اگر مشکلات این چنینی بهصورت مداوم ادامه پیدا کند، این احتمال وجود دارد که شما درگیر حملات دیداس شده باشید.

امروزه با وجود ابزارهای امنیتی در وب کمتر شاهد حمله دیداس هستیم. از نظر قانونی هم در اغلب کشورها از جمله ایران حمله دیداس جرم است و مجازات دارد.

در سال ۲۰۰۰، مایکل کالس (Michael Calce) پانزدهساله که بازیکن بازی آنلاین مافیابوی (Mafiaboy) بود، یکی از اولین نمونههای حمله محرومسازی سرویس یا همان دیداس را اجرا کرد. او ابتدا چندین شبکه رایانهای متعلق به دانشگاهها را هک کرد و سپس با استفاده از سرورهای آنها، به سراغ وبسایت بزرگی نظیر سیانان (CNN)، ایترید (E-Trade)، ایبی (eBay) و یاهو رفت. پس از انجام این حملات، کالس در دادگاهی در ایالت مونترال متهم شناخته شد. او حالا یکی از هکرهای کلاهسفید است و به شناسایی اشکالات امنیتی در شرکتهای بزرگ میپردازد.

در سال ۲۰۱۶ هم یکی از ارائهدهندگان خدمات DNS با نام داین، قربانی حملات گسترده دیداس شد. این حمله سبب شد تا فعالیتهای وبسایتهای بزرگی مثل ایربیانبی (AirBnB)، سیانان، نتفلیکس (Netflix)، پیپل (PayPal)، اسپاتیفای (Spotify)، ویزا، آمازون، ردیت و گیتهاب (GitHub) با اختلال همراه شود. صنعت بازیهای رایانهای هم چندین بار قربانی این قبیل از حملات شده است.

انواع حملات دیداس

حمله دیداس عموماً در چندین دستهبندی قرار میگیرد که نسبت به نوع ظرافت و دقت انجام آن، متفاوت است. در انواع مختلف این حملات از الگوهای مختلفی استفاده میشود و این مسئله باعث تفاوت طبقهبندیهای آنها میشود. این طبقهبندیها عبارتاند از:

- حملات مبتنی بر حجم: در این حملات حجم بالایی از ترافیک بهقصد پرکردن پهنای باند شبکه ارسال میشود.

- حملات پروتکل: این قبیل حملات آسیبپذیریهای موجود در منابع یک سرور را هدف قرار میدهند.

- حملات اپلیکیشن: این نوع از حملات نیازمند مهارت بیشتری هستند و برنامههای تحتوب خاص را هدف قرار میدهند.

در ادامه نگاهی دقیقتر به انواع مختلف حملات دیداس میاندازیم.

اشباع SYN

در این حملات از ضعفها در توالی کانکشن TCP استفاده میشود. این نوع حمله با نام «تبادل اطلاعات سه جانبه» (three-way handshake) هم شناخته میشود. سرور هدف (قربانی) یک پیام هماهنگشده (SYN) دریافت میکند تا روند انتقال اطلاعات آغاز شود. سرور هم در پاسخ به این پیام، پیامی با عنوان ACK میفرستد. این پیام باعث قطع کانکشن خواهد شد. این در حالی است که در حملات اشباع SYN، کانکشن بسته نمیشود و در نهایت موجب اختلال و در نتیجه از کار افتادن سرویس میشود.

اشباع UDP

عبارت UDP مخفف عبارت «قرارداد دادهنگار کاربر» (User Datagram Protocol) است. در حملات اشباع UDP، مهاجم پورتهایی تصادفی در یک رایانه یا شبکه با بستههای UDP را هدف قرار میدهد. میزبان بررسی میکند که ببیند چه استفادهای از این پورتها صورت میگیرد، اما چیزی پیدا نمیکند.

پینگ مرگ (Ping of death)

پینگ مرگ با ارسال پینگهای مخرب به یک سیستم، پروتکلهای آیپی را تغییر میدهد. این شیوه حمله تا دو دهه پیش محبوب بود، اما حالا دیگر مورد استفاده قرار نمیگیرد.

حملات فراگل (Fraggle Attack)

در این حملات از حجم بالایی از ترافیک UDP استفاده میشود و شبکه مخابره روتر را هدف قرار میدهد. حملات فراگل شبیه به حملات اسمورف است اما بهجای ICMP از UDP استفاده میشود.

اسلو لوریس (Slowloris)

حملات اسلو لوریس به مهاجمان امکان میدهد تا با کمترین منابع در طول حمله، یک وب سرور را هدف قرار دهند. وقتی اتصال با هدف موردنظر برقرار شود، اتصال تا زمانی که HTTP اشباع شود، برقرار میماند. تعدادی از ماهرانهترین حملات دیداس با استفاده از این روش انجام گرفتهاند. مقابله با اسلو لوریس هم دشوار است.

حملات APDoS

این نوع حملات با هدف واردکردن آسیبهای جدی به هدف انجام میگیرد. هکر با ارسال میلیونها درخواست اتصال در ثانیه، سرور را فلج میکند. این نوع حملات ممکن است تا یک هفته هم ادامه داشته باشد. هکر میتواند در طول حمله تاکتیکهای خود را تغییر دهد و همین مسئله مقابله با آن را سخت میکند.

حملات روز صفر (Zero-day)

حملات روز صفر با استفاده از آسیبپذیریهایی انجام میگیرد که هنوز اصلاح نشدهاند.

راههای مقابله با حمله دیداس

امروزه شرکتهای زیادی راهکارهای مقابله با دیداس را ارائه میدهند که بزرگترینِ آنها کلودفلر (Cloudflare) است. بهطور کلی برای مقابله با دیداس نکات زیر از اهمیت بالایی برخوردار هستند.

سریع باشید

مراحل ابتدایی یک حمله دیداس قابلشناسایی است، در نتیجه هر چه آمادگی بیشتری برای مقابله با آن داشته باشیم، کارمان آسانتر خواهد بود. همانطور که گفتیم شرکتهایی هستند که خدمات ضد دیداس (Anti DDoS) ارائه میکنند و میتوانید با استفاده از آنها ترافیک معقول و مشکوک را از یکدیگر تفکیک کنید.

در صورتی که فهمیدید کسبوکارتان هدف چنین حملاتی قرار گرفته است، ابتدا موضوع را با ارائهدهنده خدمات اینترنتی خود در میان بگذارید تا ببینید امکان تغییر مسیر ترافیک وجود دارد یا نه. میتوانید یک ارائهدهنده پشتیبان هم داشته باشید. راه دیگری که پیش رویتان قرار دارد، توزیع و پراکندهسازی ترافیکهایی است که در طول حمله بهسمت اهداف ارسال میشوند.

استفاده از کلادفلر (CloudFlare)

کلادفلر یکی از شرکتهایی است که حوزه امنیت فعالیت میکند. سیستم ضد دیداس این شرکت یکی از مشهورترین محصولات آنهاست. هنگامی که از خدمات ضد حملات منع سرویس توزیع شده کلادفلر استفاده میکنید، باید چند نکته را به یاد داشته باشید؛ اول آنکه مطمئن شوید تمام DNSهای شما پروکسی (Proxy) شده باشد. نکته دومی که باید آن را در نظر داشت، قراردادن مناطق مشکوک در بخش محدودیتهای فایروال کلادفلر است. کلادفلر دارای گزینهای به نام «حالت تحت حمله» (Under Attack Mode) است. این گزینه را هنگامی که تحت حملات دیداس قرار دارید، فعال کنید. از دیگر قابلیتهای کلادفلر میتوان به امکان مسدودسازی آیپیهای متفرقه است.

دیوارهای آتش

فایروالها یا دیوارهای آتش هم یکی از قدرتمندترین ابزارهایی هستند که میتوان با استفاده از آنها در مقابل حملات دیداس ایستاد. به یاد داشته باشید که همواره باید فایروال خود را بهروز نگه دارید؛ چراکه این دیوارها اولین لایه مقابله با حملاتی مثل دیداس هستند.

استفاده از هوش مصنوعی

امروزه از هوش مصنوعی برای شناسایی عوامل مخرب و ترافیکهای غیرواقعی استفاده میشود. با استفاده از این ابزارها، ترافیکهای مشکوک، پیش از آنکه به سرورها و رایانههای یک شرکت برسد، مسدود خواهد شد.

با ظهور فناوری بلاک چین و بیت کوین، مقابله با حملات محرومسازی سرویس هم آسانتر شد. در این سیستمها، بهدلیل آنکه مشترکان مختلفی منابع خود را در اختیار شبکه قرار میدهند، پهنای باند بسیار زیادی در اختیار شبکه خواهد بود و انجام موفقیتآمیز یک حمله دیداس به کاری دشوار بدل میشود.

مراقب دستگاههای اینترنت اشیا باشید

اگر شما هم از این دستگاهها استفاده میکنید، باید مراقب باشید. همانطور که پیشتر گفتیم، هکرها میتوانند از این دستگاهها بهعنوان یک باتنت استفاده و با بهرهگیری از آنها به اهداف خود حمله کنند. همواره این دستگاهها را بهروز نگه دارید. استفاده از رمزهای عبور قدرتمند یکی از راههایی است که با آن، میتوان جلوی هکشدن آنها را گرفت. البته باید به یاد داشت که ملزومات امنیتی این دستگاهها چندان بالا نیست و با صرف زمان کافی میتوان گذرواژههای آنها را هم به دست آورد.

The post حمله دیداس (DDoS) چیست؟ روشها و راههای مقابله appeared first on ارزدیجیتال.