صنعت ارزهای دیجیتال یکی از صنایع جذاب حال حاضر دنیاست. طبیعی است که چنین صنعتی برای هکرها و کلاهبردارها هم جذابیت داشته باشد. آنان با انواع روشهای کلاهبرداری مثل فیشینگ از کاربران ناآگاه سوءاستفاده میکنند. یکی از روشهای جدیدتر و شاید بتوان گفت هیجانانگیزتر برای کلاهبرداری در دنیای کریپتو، کلاهبرداری هانیپات (Honeypot) است.

هانیپات نیز با هدف سرقت ارزهای دیجیتال کاربران انجام میشود؛ اما تفاوت مهمی با دیگر انواع کلاهبرداری دارد. در کلاهبرداری هانیپات، کاربر خودش بهقصد کلاهبرداری وارد عمل و قربانی وسوسه خودش میشود یا بهعبارتدیگر، خودش ارزهای دیجیتالش را دودستی به هکرها تقدیم میکند.

بیشتر بخوانید: ۸ روش کلاهبرداری با ارزهای دیجیتال که هماکنون در توییتر رایج هستند

در این مقاله، ابتدا درباره مکانیسم هانیپات و انواع آن سخن میگوییم و سپس طرح کلاهبرداری هانیپات در ارزهای دیجیتال و نحوه انجام آن را بررسی میکنیم. در انتهای مقاله نیز، توضیح میدهیم که چطور میتوانید از ارزهای دیجیتالتان دربرابر این نوع کلاهبرداری محافظت کنید. پیشنهاد میکنیم این مقاله جذاب را از دست ندهید و تا پایان با ما همراه باشید.

هانیپات (Honeypot) چیست و انواع آن کدام است؟

تا قبل از ظهور فناوری بلاک چین و قراردادهای هوشمند، هانیپات نهتنها کلاهبرداری نبود؛ بلکه مکانیسمی امنیتی بود که تیمهای امنیت شبکه در سازمانها و کسبوکارهای بزرگ از آن برای بهدامانداختن هکرهای کلاهسیاه و یافتن نقاط آسیبپذیری شبکه استفاده میکردند. با ظهور صنعت ارزهای دیجیتال، مهاجمان سایبری هم راههایی برای استفاده از هانیپات بهمنظور فریبدادن کاربران و تصاحب ارزهای دیجیتال آنان یافتند. برای درک بیشتر کلاهبرداری هانیپات، بد نیست نگاهی به سازوکار امنیتی آن بیندازیم.

هانیپات چطور کار میکند؟

همانطورکه میدانید، سیستمهایی مانند سیستم مالی، سیستم بانکی، اینترنت اشیاء و حتی شبکه حملونقل برای مهاجمان سایبری بسیار جذاب هستند. این مهاجمان معمولاً بهدنبال رخنه یا نقاط آسیبپذیری در این شبکهها میگردند تا به آنها نفوذ کنند و عملیات خرابکارانه انجام دهند. بنابراین، بررسی شیوههای نفوذ این هکرها و نحوه عملکرد آنان، علاوهبر یافتن نقاط آسیبپذیری شبکه و بهدستآوردن اطلاعاتی درباره مهاجمان، میتواند به منحرفکردن آنان از شبکه اصلی و حفظ داراییهای ارزشمند کمک کند.

برای استفاده از هانیپات، تیمهای امنیتی سیستم کامپیوتری را با برنامهها و دادههای واقعی بهگونهای طراحی میکنند که رفتار شبکه اصلی را شبیهسازی کند؛ اما در طراحی آن، عمداً آسیبپذیریها و رخنههایی قرار میدهند تا مهاجمان سایبری را جذب کنند. برای مثال، ممکن است پورتهایی را در آن عمداً باز بگذارند تا با اسکنپورتی ساده یا رمزعبوری ضعیف، راه نفوذ برای هکرها باز شود. درحالیکه هکرها برای نفوذ به این سیستم تلاش میکنند، تیم امنیتی میتواند با مطالعه روشهای آنان هم اطلاعاتی دربارهشان بهدست آورد و هم سایر آسیبپذیریهای احتمالی را پیدا کند.

ازآنجاکه تأمین امنیت شبکه اصلی و منابع حیاتی آن بسیار اهمیت دارد، اغلب هانیپاتها را در منطقه غیرنظامی شبکه یا DMZ مستقر میکنند. در این منطقه، هانیپات در محیطی ایزوله و جدا از شبکه قرار میگیرد تا بتوان بهراحتی بر آن نظارت کرد؛ بااینحال، ارتباط آن با شبکه اصلی همچنان حفظ میشود تا مهاجمان را فریب دهد. ازآنجاکه کاربران عادی معمولاً با چنین محیطهایی کاری ندارند، هر تلاشی برای ورود به آن بهعنوان حمله در نظر گرفته میشود.

روش دیگری هم وجود دارد و آن این است که هانیپاتها را خارج از فایروال قرار دهند تا نفوذ به آن برای هکرها راحت باشد. محل دقیق هانیپات به میزان پیچیدگی طراحی آن و ترافیکی که میخواهد جذب کند و نزدیکبودن آن به منابع حیاتی شبکه بستگی دارد. درهرصورت، هانیپات بدون توجه به موقعیت مکانیاش همیشه از محیط اصلی شبکه جدا خواهد بود.

انواع هانیپات

هانیپاتها انواع مختلفی دارند؛ ولی بهطورکلی میتوان آنها را در دو دسته بزرگ قرار داد:

۱. هانیپاتهای تحقیقاتی: تجزیهوتحلیل دقیقی از فعالیت هکرها انجام میدهند و هدفشان کشف چگونگی پیشرفت هکرها و استفاده از این اطلاعات بهمنظور محافظت از سیستم دربرابر آنان است. در این هانیپاتها، دادههایی قرار میگیرند که ویژگیهای شناساییکننده دارند و به تحلیلگران در ردیابی اطلاعات ربودهشده و شناسایی ارتباط بین شرکتکنندگان در حمله کمک میکنند.

۲. هانیپاتهای تولیدی: معمولاً در شبکههای تولید و در مجاورت سرورهای آنها مستقر میشوند و بهعنوان بخشی از سیستم تشخیص نفوذ (IDS) عمل میکنند. این هانیپاتها حاوی اطلاعاتی برای جذب هکرها و مشغول نگهداشتن آنان هستند و درنتیجه، زمان و منابعشان را تلف میکنند. با این رویکرد، مدیران سازمان فرصت کافی دارند تا سطح تهدید را ارزیابی کنند و هرگونه آسیبپذیری را در سیستمهای واقعی خود کاهش دهند.

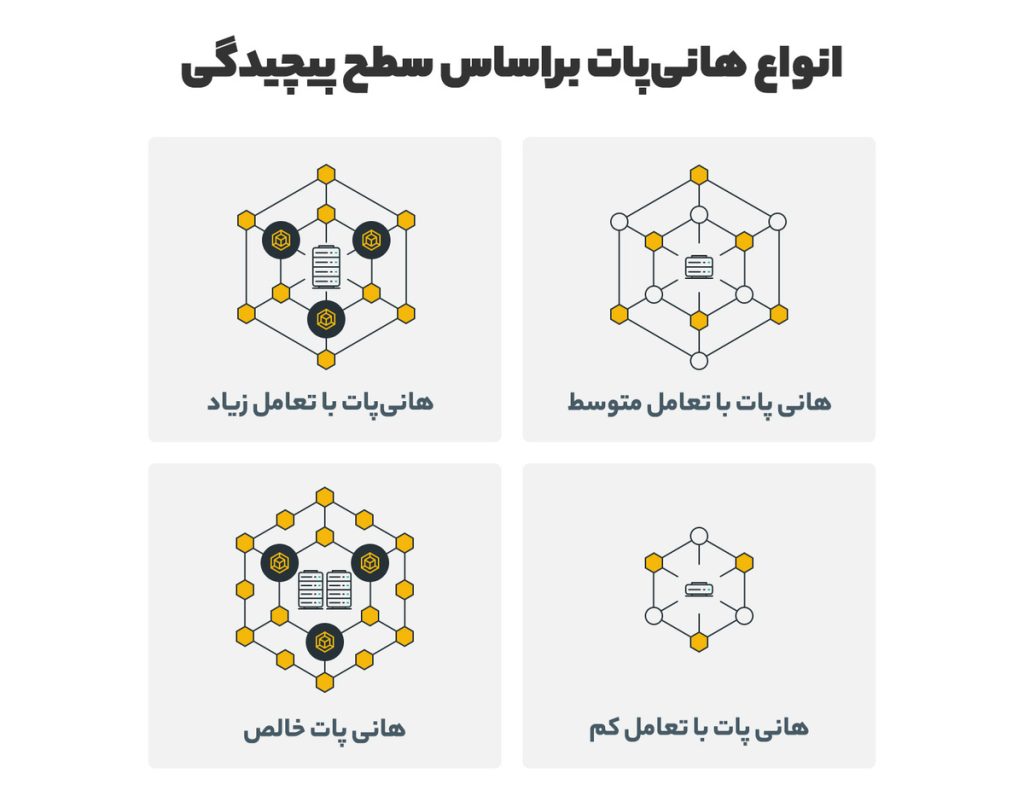

هر دو دسته هانیپاتی که معرفی کردیم، براساس سطح پیچیدگی و میزان برقراری تعامل با مهاجمان، شامل چهار دسته میشوند:

هانیپات با تعامل زیاد: این هانیپاتها سرویسهای زیادی ارائه میکنند و سیستمعامل شبکه اصلی را هم دارند؛ اما پیچیدگیشان کمتر است. این نوع هانیپاتها مهاجمان را مدتی طولانی مشغول نگه میدارند تا اطلاعات بیشتری درباره عادتها و استراتژیها و روشهای عملیاتی آنان بهدست آید. هرچند هانیپات با تعامل زیاد به منابع بیشتری نیاز دارد و نگهداری آن دشوار است، نتایجی که ارائه میدهد، بسیار ارزشمند است.

هانیپات با تعامل متوسط: این نوع هانیپات ویژگیهای لایه اپلیکیشن را شبیهسازی میکند؛ اما فاقد سیستمعامل است. درواقع، هانیپات با تعامل متوسط بهنحوی با گیجکردن مهاجمان به سازمان کمک میکند تا زمان بیشتری برای پاسخ مناسب به حمله داشته باشد.

هانیپات با تعامل کم: این هانیپات محبوبترین نوع هانیپات در محیط تولید است و بهعنوان ابزار تشخیص زودهنگام بهکار میرود. هانیپات با تعامل کم معمولاً با برخی از پروتکلهای اولیه شبیهسازیشده IP و TCP و خدمات شبکه کار میکند و راهاندازی و نگهداری آن سریع و ساده است. بههمیندلیل، اطلاعات کمتری از مهاجمان ارائه میدهد و دادههای ابتدایی درباره سطح تهدید و نوع آن را جمعآوری میکند.

هانیپات خالص: این هانیپات که سیستمی شبیه محیط تولید و در مقیاس بزرگ است، روی چندین سرور اجرا میشود. سنسورهای زیادی در آن وجود دارد و شامل دادههای محرمانه و اطلاعات کاربران است. اطلاعاتی که این نوع هانیپات از هکرها ارائه میکند، بسیار ارزشمند است؛ اما مدیریت آن پیچیده و دردسرساز است.

کلاهبرداری هانیپات در ارزهای دیجیتال چیست؟

با این پیشزمینه درباره سازوکار هانیپات، اکنون میتوانیم بهسراغ بحث کلاهبرداری هانیپات در ارزهای دیجیتال برویم. کلاهبرداری هانیپات در ارزهای دیجیتال ازطریق قراردادهای هوشمند (Smart Contract) انجام میشود. قراردادهای هوشمند برنامههای مبتنیبر بلاک چین هستند که شرایط مشخصی بهصورت کد در آنها برنامهنویسی شده است. وقتی این شرایط برآورده شود، قرارداد هوشمند اقدامات خاصی انجام میدهد.

در این نوع کلاهبرداری، مهاجم قراردادی هوشمند ایجاد میکند و آسیبپذیری واضحی در کد آن قرار میدهد. قربانی وسوسه میشود تا از این آسیبپذیری سوءاستفاده کند و ارزهای دیجیتال موجود در آن را به کیف پول خودش انتقال دهد؛ غافل از اینکه این آسیبپذیری عمدی و فقط طراح این قرارداد هوشمند که همان مهاجم است، میتواند موجودی آن را بازیابی کند.

کلاهبرداری هانیپات در ارزهای دیجیتال چگونه انجام میشود؟

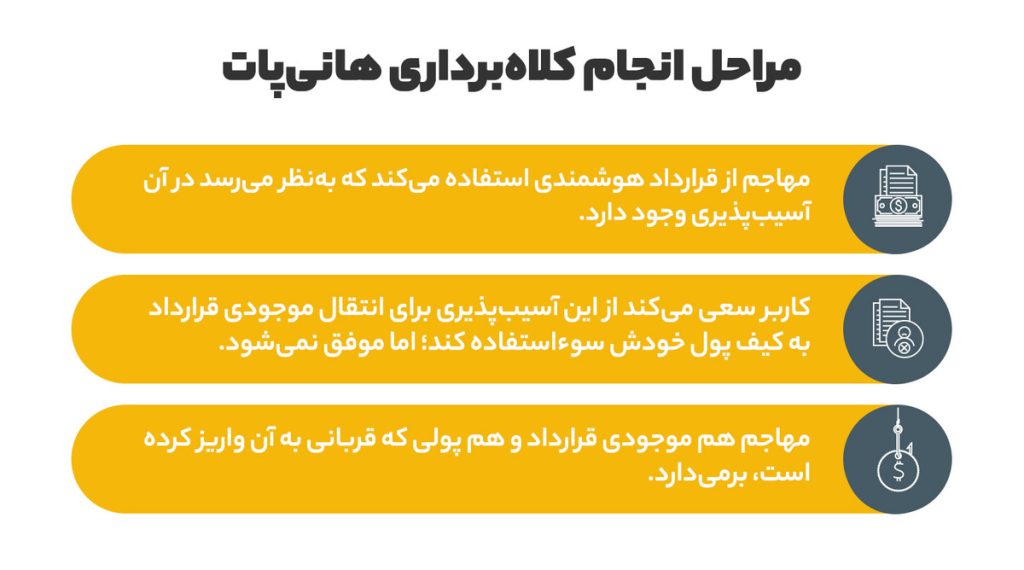

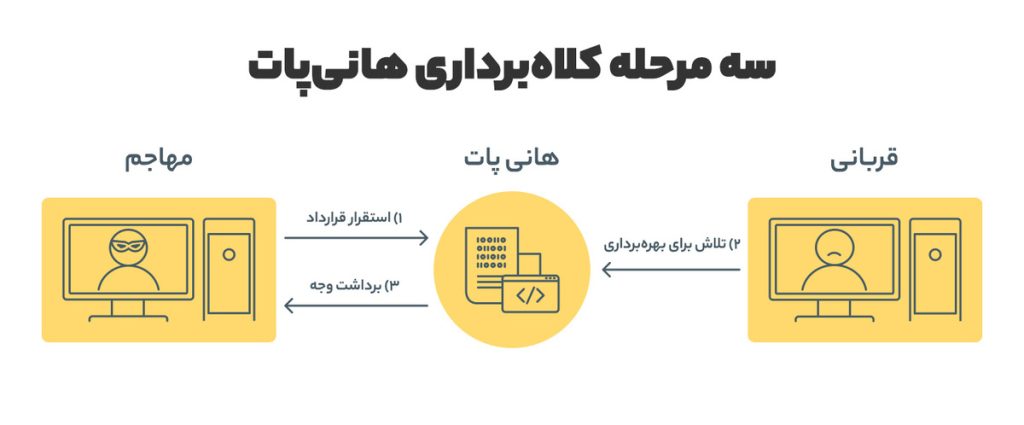

کلاهبرداری هانیپات در سه مرحله انجام میشود:

مرحله اول: مهاجم قرارداد هوشمندی را ایجاد و نوعی آسیبپذیری در کد آن جاسازی میکند. سپس، مقدار زیادی ارز دیجیتال بهعنوان طعمه در آن ذخیره میکند که برای کاربران وسوسهانگیز باشد.

مرحله دوم: کاربر که متوجه این آسیبپذیری آشکار میشود، طمع میکند ارزهای ذخیرهشده در قرارداد را برداشت کند. بسته به نوع طراحی قرارداد هوشمند، ممکن است از کاربر خواسته باشند ابتدا مقداری ارز دیجیتال به قرارداد مذکور ارسال کند تا بتواند کل موجودی را برداشت کند. حتی اگر اینطور نباشد، بازهم کاربر برای انتقال ارزها به کیف پولش به مقداری اتر بهعنوان کارمزد تراکنش یا گَس (gas) نیاز دارد. این بدانمعناست که درهرصورت، کاربر باید ابتدا هزینه اولیهای بپردازد تا بتواند ارزها را برداشت کند. موجودی این قرارداد معمولاً دندانگیرتر از آن است که کاربر اهمیتی برای این هزینه قائل باشد.

مرحله سوم: ازآنجاکه هانیپات طوری طراحی شده است که کاربر موفق نشود ارزهای ذخیرهشده در آن را برداشت کند، مهاجم علاوهبر ارزهای خودش، هزینهای که کاربر در تلاش برای برداشت ارزها پرداخت کرده بود، نیز به جیب خواهد زد.

بیشتر بخوانید: قرارداد هوشمند چیست؟

انواع کلاهبرداری هانیپات در قراردادهای هوشمند اتریوم و نحوه تشخیص آنها

آنچه باعث میشود هانیپات در بلاک چین خطرناک باشد، این است که پیادهسازیاش اصلاً دشوار نیست و به مهارتهای پیشرفتهای نیاز ندارد. درواقع، هر کاربر با مهارتهای معمولی در شبکه اتریوم، میتواند نوعی هانیپات طراحی کند و تنها چیزی که نیاز دارد، مقدار زیادی ارز دیجیتال است که کاربران دیگر را وسوسه کند. تشخیص هانیپات کار بسیار دشواری است؛ بااینحال، بسته به نوع تکنیکی که مهاجم بهکار میبرد، سه روش برای جاسازی این کلاهبرداری وجود دارد که با بررسی آنها، ممکن است بتوانید متوجه وجود هانیپات شوید:

۱. قرارداد هوشمند مبتنیبر ماشین مجازی اتریوم (EVM)

هرچند ماشین مجازی اتریوم از قوانین و استانداردهای دقیقی پیروی میکند، طراح قرارداد هوشمند ممکن است کدهایش را به روشی در آن ارائه دهد که در نگاه اول، گمراهکننده یا نامشخص بهنظر برسند. قربانی ممکن است تصور کند ضعفهایی در قرارداد هوشمند پیدا کرده است و بکوشد از آن بهرهبرداری کند؛ حالآنکه این قرارداد هرگز بهشکلی که او گمان میکند، اجرا نمیشود.

برای مثال، تصویر زیر را ببینید. کاربر با دیدن قرارداد متوجه میشود اگر بیشتر از موجودی قرارداد به آن اتریوم ارسال کند، هم موجودی ذخیرهشده در قرارداد را تصاحب میکند و هم اترهای خودش به او بازگردانده میشود. ازآنجاکه کد این قرارداد هوشمند بهگونهای نوشته شده است که بهمحض ارسال اترهای کاربر مانده قرارداد افزایش مییابد، مقدار اتری که کاربر ارسال میکند، همیشه کمتر از مانده قرارداد خواهد بود. بنابراین، شرط قرارداد هرگز برآورده نمیشود و اترهای کاربر قفل میماند.

۲. قرارداد هوشمند مبتنیبر کامپایلر سالیدیتی

سالیدیتی نام زبان برنامهنویسی رایج در قراردادهای هوشمند اتریوم است. ازآنجاکه کاربران اغلب دانش کافی را برای تجزیهوتحلیل قراردادهای هوشمند ندارند، معمولاً بهسختی میتوانند کدهایی را پیدا کنند که مهاجمان در کامپایلر سالیدیتی جاسازی کرده باشند. بهطورکلی، کشف هانیپاتهای مبتنیبر کامپایلر سالیدیتی از دو دسته دیگر دشوارتر است.

برای مثال، طراح هانیپات میتواند کد را طوری تنظیم کند که وقتی میخواهید اترها را برداشت کنید، زمانیکه آدرس کیف پول خودتان را در قسمت آدرس مقصد وارد میکنید، بلافاصله با آدرس مالک جایگزین شود. بنابراین، اترهایی که خیال میکنید مفت بهچنگ آوردهاید، بهعلاوه گس یا مقدار اولیهای که خودتان به قرارداد ارسال کردهاید، بهجای کیف پول خودتان به کیف پول صاحب قرارداد منتقل میکنید. فراموش نکنید که این ارزها دیگر بازیابیشدنی نخواهند بود.

۳. قرارداد هوشمند مبتنیبر کاوشگر اتراسکن

هکرها میتوانند از ناقصبودن دادههای ارائهشده در کاوشگرهای بلاک چین ازجمله اتراسکن (Etherscan)، کاوشگر معروف بلاک چین اتریوم، سوءاستفاده کنند. بسیاری بر این باورند که دادههای اتراسکن کامل است؛ اما واقعیت این است که اتراسکن همه دادهها را نشان نمیدهد. هکرهای زیرک میتوانند از برخی ویژگیهای اتراسکن برای مخفیکردن اطلاعات مهم استفاده کنند و کاربران را فریب دهند.

برای مثال، پلتفرم اتراسکن تراکنشها و پیامهای داخلی قراردادهای هوشمند را نمایش میدهد؛ اما پیامهای حاوی مقادیر تراکنش تهی (Empty Transaction Value) را نشان نمیدهد. مهاجم با استفاده از این فرصت میتواند با فراخوانی تابعی از قراردادی دیگر با مقدار تراکنش تهی، این فراخوانی را از چشم کاربر پنهان کند. به تصویر زیر و بخشی که با سهنقطه نشان داده شده است، نگاه کنید:

همانگونه که در کد قرارداد آمده است، اگر کاربر دستکم یک اتر به قرارداد ارسال کند، میتواند همه موجودی قرارداد (ازجمله اترهای خودش) را برداشت کند؛ بهشرط آنکه مقدار صحیح متغیر استفادهشده برای محاسبه هش را درست حدس بزند.

کاربر با دیدن مقدار اولیه متغیر passHasBeenSet در اتراسکن که روی false قرار داده شده است، تلاش میکند تابع نامطمئن SetPass را فراخوانی کند. تابع SetPass این امکان را میدهد که کاربر هش را با مقدار مشخصی بازنویسی کند؛ بهشرط آنکه یک اتر را به قرارداد واریز کند. پس کاربر یک اتر را واریز میکند؛ اما نمیداند بخشی از کد که passHasBeenSet را از قراردادی دیگر فراخوانی کرده، بهواسطه اتراسکن فیلتر شده است؛ چون مقداری تراکنش تهی در آن بهکار رفته است.

اولین کلاهبرداری هانیپات در دنیای کریپتو

اولین پرونده کلاهبرداری هانیپات در ارزهای دیجیتال به سال ۲۰۱۸ برمیگردد. در آن زمان، مجرمی سایبری ایده نسبتاً هوشمندانهای برای تصاحب ارزهای دیجیتال کاربران پیدا کرد. او با ایجاد کیف پول و قراردادن مبلغ ۵,۰۰۰ دلار در قالب ارز دیجیتال ماینریوم (MNE) در آن، سعی کرد کاربران دیگر را برای برداشت آن پول وسوسه کند. در اینجا، نوع ارز اهمیت ندارد؛ بلکه موضوع مهم این است که بدانید این ارز مبتنیبر اتریوم است.

در مرحله بعد، این مهاجم کلید خصوصی خود را در گفتوگویی عمومی با سایر کاربران بهاشتراک گذاشت. بسیاری از کاربران با این تصور که به گنج دست یافتهاند، با عجله برای برداشت کوینها اقدام کردند. آنان بهمنظور تأیید تراکنش باید مقداری اتریوم برای هزینه گس به آدرس مزبور واریز میکردند. همانطورکه میدانید، کارمزد بلاک چین اتریوم معمولاً زیاد است؛ اما کاربران با پرداخت آن مشکلی نداشتند؛ چون طبیعتاً این مبلغ دربرابر ۵,۰۰۰ دلار ناچیز بهحساب میآمد.

مشکل اینجا بود که کاربران نمیدانستند این آدرس به قراردادی هوشمند مرتبط بود و مهاجم قرارداد هوشمند مذکور را طوری تنظیم کرده بود که بهمحض ورود گس، آن را به کیف پول ثانویه منتقل میکرد. وقتی سیستم نمیتوانست برای انجام تراکنش گس موردنیاز را پیدا کند، تراکنش با شکست مواجه میشد. بدینترتیب، هیچکس نمیتوانست ارزها را برداشت کند و دراینمیان، فقط اترهای کاربران به حساب مهاجم واریز میشد.

بیشتر بخوانید: انواع کلاهبرداری در حوزه ارزهای دیجیتال؛ چگونه قربانی نشویم؟ + ویدیو

چگونه از کلاهبرداری هانیپات ایمن بمانیم؟

از زمانیکه مجرمان سایبری توانستند هانیپات را بهعنوان کلاهبرداری استفاده کنند، تاکنون پیشرفت زیادی در طراحی انواع مختلف آن کردهاند. برخی از آنان بسیار بینقص کار میکنند؛ بههمیندلیل، سلاحهای دفاعی کاربران دربرابر آنان ناچیز است. بااینحال، توسعهدهندگانی هم هستند که توانستهاند ابزارهایی برای شناسایی کلاهبرداری هانیپات ایجاد کنند.

پروژههای ارز دیجیتال میتوانند از این ابزارها استفاده کنند و امنیتشان را به اثبات برسانند. دو نمونه از این ابزارهای مناسب وبسایتهای اتراسکن (Etherscan) و بیاسسیاسکن (BscScan) هستند که به شما در بررسی سوابق ارزها و اطمینان از اینکه کلاهبرداری نیستند، کمک میکنند. از این دو ابزار اولی برای شبکه اتریوم و دومی بایننس اسمارت چین است.

برای این کار، کافی است شناسه توکن (Token ID) ارز دیجیتال مدنظرتان را پیدا کنید و بسته به زنجیرهای که روی آن توسعه یافته است، در یکی از دو وبسایت یادشده وارد کنید. در صفحه بعد، به قسمت «Token Tracker» بروید. برگهای با عنوان «Holders» ظاهر میشود که در آن، میتوانید تمام کیف پولهای دارنده این توکن و استخرهای نقدینگی آن را مشاهده کنید. بااینحال، بازهم باید به زنگخطرها توجه کنید. نشانههای زیر به شما درباره احتمال وجود کلاهبرداری هشدار میدهند:

- نبودِ کوینهای مُرده: این مورد برای هانیپات کاری نمیکند؛ ولی میتواند به شما درباره خطرناکبودن پروژه هشدار دهد. اگر بیش از ۵۰درصد کوینها در یک کیف پول غیرفعال یا مُرده قرار داشته باشند، احتمال خطر راگ پول یا حمله تخلیه نقدینگی (Rug Pull) کاهش مییابد. برای یافتن کیف پول مُرده بهدنبال عبارتی شبیه این باشید: 0x000000000000000000000000000000000000dead. درغیراینصورت، احتمال خطر کلاهبرداری وجود دارد.

- نبودِ حسابرسی معتبر: اگر پروژهای را یکی از شرکتهای معتبر حسابرسی کرده باشد، احتمال وقوع هانیپات در آن تقریباً صفر است؛ پس به پروژههایی که حسابرسی نشدهاند، بیشتر حساس باشید.

- تعداد دارندگان کیف پول: از ارزهای دیجیتالی که یک یا تعداد کمی کیف پول دارند، دوری کنید.

- بررسی وبسایت پروژه: اگر وبسایت پروژه عجولانه طراحی شده یا روند توسعه آن ضعیف است، میتواند نشانه هشدار باشد. یکی از ترفندها این است که نام دامنه آن را در وبسایت whois.domaintools.com وارد کنید و ببینید چه زمانی ثبت شده است. اگر این دامنه در ۲۴ ساعت گذشته یا بعد از شروع به کار پروژه ثبت شده باشد، میتوان مطمئن بود که کلاهبرداری است.

- بررسی شبکههای اجتماعی پروژه: رسانههای اجتماعی پروژه را بررسی کنید. پروژههای کلاهبرداری معمولاً از تصاویر دزدی و کمکیفیت استفاده میکنند و مشکلات گرامری در متنهای آنها دیده میشود و از پیامهای شبهاسپم غیرخلاقانه مانند «آدرس اترهایتان را وارد کنید» استفاده میکنند. همچنین، اغلب لینک خاصی برای دسترسی به اطلاعات این نوع پروژهها پیدا نمیشود.

یکی از منابع عالی برای شناسایی کلاهبرداری هانیپات، وبسایت توکن اسنیفر (Token Sniffer) است. این وبسایت با دریافت شناسه یا نام توکن، حسابرسی خودکار روی قرارداد هوشمند آن انجام و نتایج را نمایش میدهد. درصورت وجود هرگونه هشدار، از آن پروژه اجتناب کنید. امروزه، بسیاری از پروژهها از الگوهای موجودِ قراردادهای هوشمند استفاده میکنند. بنابراین، اگر با پیام «No prior similar token contracts» بهمعنای «قرارداد توکن مشابهی وجود ندارد» مواجه شدید، میتواند نوعی هشدار باشد.

اگر ارز دیجیتالتان روی بلاک چین بایننس اسمارت چین قرار دارد، از وبسایت PooCoin استفاده کنید. شناسه توکن را وارد و نمودارها را بررسی کنید. اگر هیچ کیف پولی نیست که این توکن را بفروشد یا تعدادشان بسیار کم است، بهاحتمال زیاد هانیپات است. خلاصه آنکه برای خرید ارزهای دیجیتال با پولی که با زحمت بهدست آوردهاید، خیلی محتاط باشید و زمان کافی برای تحقیق در نظر بگیرید.

علاوهبراین، راههای دیگری برای درامانماندن از کلاهبرداری هانیپات وجود دارد. معمولاً کاربران خودشان ارزهای دیجیتالشان را درمعرض خطر هانیپات قرار میدهند. به کاربرانی که کلیدهای خصوصیشان را در فضای آنلاین قرار میدهند یا پیامهای حاوی عبارتهای بازیابی و کلیدهای خصوصی و موجودی کیف پول کاربر اعتماد نکنید. برای مثال، فرض کنید شخصی برای شما پیامی با این مضمون میفرستد:

در این پیام، فرد آدرس کیف پول خود را بههمراه کلید خصوصی و عبارت بازیابیاش قرار داده و نوع کیف پول را نیز مشخص کرده است. او اعلام کرده که دانشآموز است و مبلغ زیادی اتر دارد که میخواهد آنها را بفروشد؛ اما نمیداند چطور این کار را انجام دهد و از شما میخواهد نحوه فروش این اترها را به او آموزش دهید.

این پیام کمی عجیب بهنظر میرسد؛ اما شاید فکر کنید که این شخص تازهوارد و آنقدر ناشی است که عبارات بازیابیاش را در پیام برایتان فرستاده است. ازآنجاکه مبلغ زیادی هم هست، وسوسه میشوید که با استفاده از عبارت بازیابی به کیف پول او دسترسی پیدا کنید. در سادهترین حالت ممکن، شما برای برداشت موجودی مبلغی را در قالب اتر یا BNB بهعنوان کارمزد تراکنش به کیف پول واریز میکنید و این مبلغ بهدلیل کلاهبرداریبودن قرارداد هوشمند از دست میرود.

درست است که مقدار ارز دیجیتال واریزی هر قربانی برای کارمزد تراکنش مبلغ زیادی نیست، اگر مهاجم این پیام را به تعداد زیادی از کاربران ارسال کرده باشد، درمجموع پول بسیاری به جیب خواهد زد.

هانینت (Honeynet) چیست و چه تفاوتی با هانیپات دارد؟

هانینت شبکهای متشکل از دو یا چند هانیپات است. داشتن شبکهای از چند هانیپات که بههم مرتبط هستند، به کسبوکارها اجازه میدهد که هم نحوه تعامل مهاجم را با یک منبع یا یک نقطه از شبکه و هم نحوه حرکت مهاجم بین چند نقطه در شبکه و تعامل او با چندین نقطه از آن را بررسی کنند. هدف از ایجاد هانینت این است که هکرها متقاعد شوند که به شبکه نفوذ کردهاند.

نکته: بهجز هانیپات و هانینت، مفهوم دیگری به نام هانیفارم وجود دارد که به مجموعهای متمرکز از هانیپاتها و ابزارهای تجزیهوتحلیل گفته میشود.

پرسشهای متداول درباره کلاهبرداری هانیپات

در کلاهبرداری هانیپات، مهاجم قرارداد هوشمند اتریوم را ایجاد میکند و مبلغ وسوسهانگیزی در آن قرار میدهد. سپس، نوعی آسیبپذیری آشکار در آن جاسازی میکند تا کاربران وسوسه شوند با استفاده از آن آسیبپذیری، موجودی قرارداد را برداشت کنند. اینجاست که بخش پنهان تله عمل میکند و ارزها یا کارمزد تراکنشی را که قربانی واریز کرده است، بههمراه موجودی اصلی به حساب مهاجم واریز میکند.

بله، هانیپاتها در شبکه اتریوم معمولاً یا در دستورالعملهای ماشین مجازی اتریوم و کامپایلر سالیدیتی جاسازی یا با استفاده از محدودیتهای پلتفرم اتراسکن پنهان میشوند. اگر دانش کافی داشته باشید و زمان کافی صرف تحقیق کنید، با بررسی قراردادهای هوشمند میتوانید آنها را شناسایی کنید.

جمعبندی

در این مطلب، درباره مکانیسم امنیتی هانیپات و سازوکار آن صحبت کردیم و توضیح دادیم که چطور هکرها میتوانند از آن بهنفع خود بهرهبرداری کنند. همانطورکه گفتیم، هانیپات مانند ظرفی پر از عسل است که با وسوسه کاربران، آنان را بهدام میاندازد. اگر تصور میکنید کسی آنقدر ناشی است که کلید گنجینهاش را سهواً دراختیارتان قرار دهد، سخت در اشتباه هستید. شاید با خودتان بگویید نهایتاً وقتتان تلف میشود یا مقداری توکن از دست میدهید؛ اما باید به این موضوع نیز فکر کنید اگر محیطی که این کار را در آن انجام میدهید ناامن باشد، ممکن است کل کیف پول و کلیدهای خصوصیتان درمعرض خطر قرار گیرد.

کلید ایمنماندن از تله هانیپات استفاده از برنامههای معتبر بلاک چینی برای انجام معاملات و صرف زمان کافی به تحقیق و دورماندن از وسوسه بهرهبرداری از آسیبپذیری در قراردادهای هوشمند است. اگر این کارها را انجام دهید، قربانی کلاهبرداری هانیپات نمیشوید.

شما کاربران ارزدیجیتال نیز تاکنون به نمونهای از کلاهبرداری هانیپات برخورد کردهاید؟ اگر چنین است، تجربیات خود را با ما و دیگر کاربران بهاشتراک بگذارید.

The post کلاهبرداری هانیپات (Honeypot) چیست؟ چگونه کاربران قربانی طمع خود میشوند؟ appeared first on ارزدیجیتال.